Descripción

El nuevo malware que afecta a Linux es conocido como Shikitega e infecta ordenadores y dispositivos iOT a través de una serie de payloads.

El malware utiliza vulnerabilidades para elevar privilegios sin consentimiento, añade persistencia en el host a través de crontab y finalmente lanza un crypto-miner en los dispositivos que han sido infectados.

Puede lograr evadir la detección de los antivirus mediante un codificador polimórfico que hace imposible la detección estática en firmas digitales.

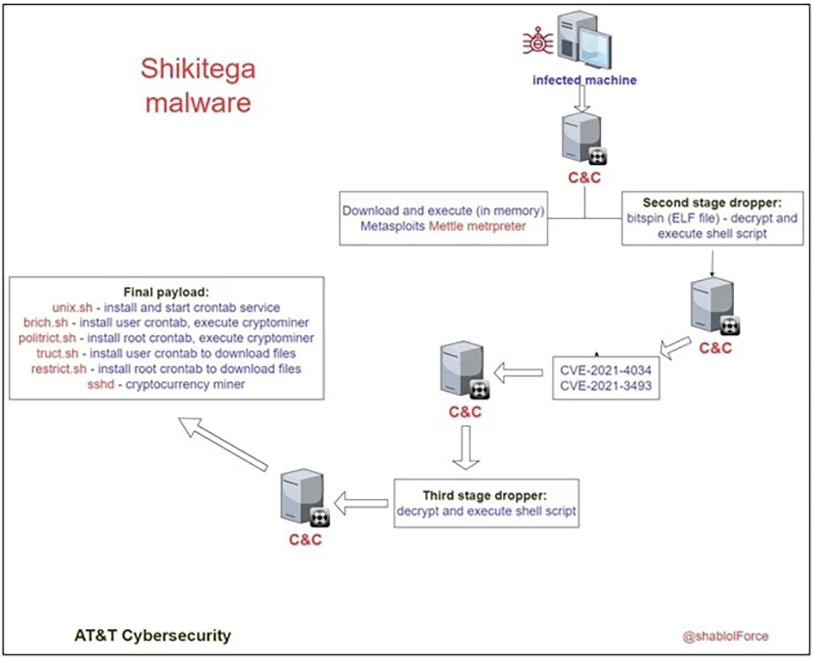

Se desconoce con total certeza el método de infección inicial, los investigadores de AT&T que descubrieron Shikitega, afirman que el malware utiliza una cadena de infección de varios pasos en la que cada capa carga solo unos cientos de bytes, activando un módulo simple y pasando al siguiente.

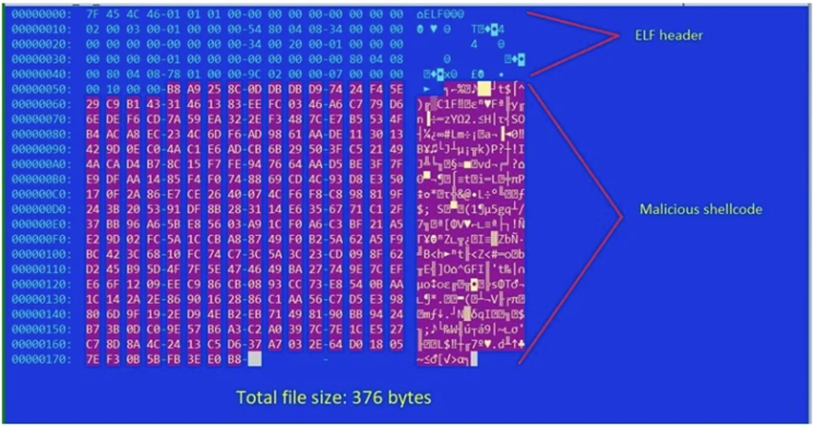

La infección comienza con un archivo ELF de 370 bytes, que es el que contiene el shellcode codificado.

Fichero ELFque contiene el shellcode inicial (AT&T). Fuente.

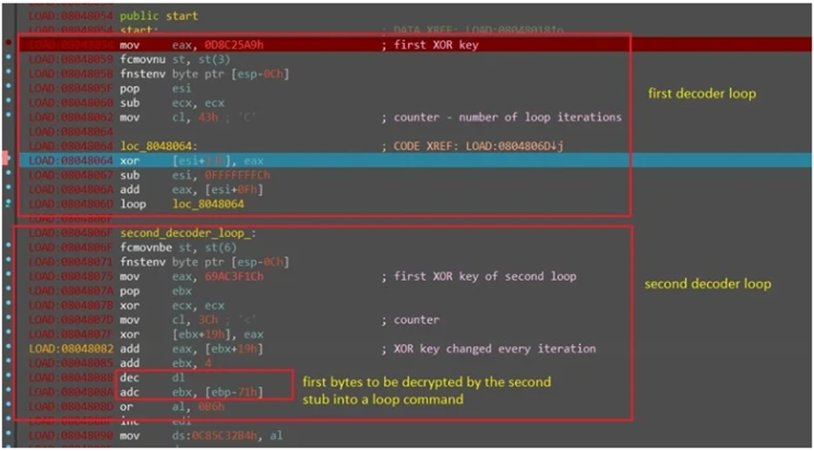

La codificación se realiza utilizando el codificador polimórfico XOR de retroalimentación aditiva ‘Shikata Ga Nai’, analizado previamente por Mandiant.

«El resultado del codificador se genera basándose en la sustitución dinámica de instrucciones y el ordenamiento dinámico de bloques. Además, los registros se seleccionan dinámicamente».

Bucles de desencriptación de Shikata GaNai (AT&T). Fuente.

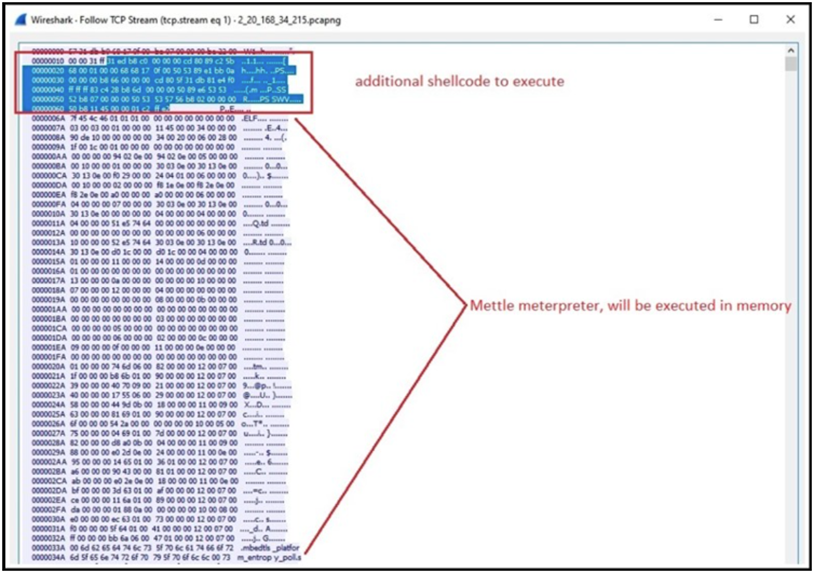

Una vez desencriptado, el shellcode se ejecuta contactando con los servidores de Comand and Control (C2) desde los que descarga más shellcode que será ejecutado directamente en memoria.

Uno de estos comandos descarga y ejecuta “Mettle”, un payload de Metasploit que permite el control remoto y ejecución de comandos por parte de los atacantes.

Shellcode de descarga Mettle (AT&T). Fuente.

Shellcode de descarga Mettle (AT&T). Fuente.

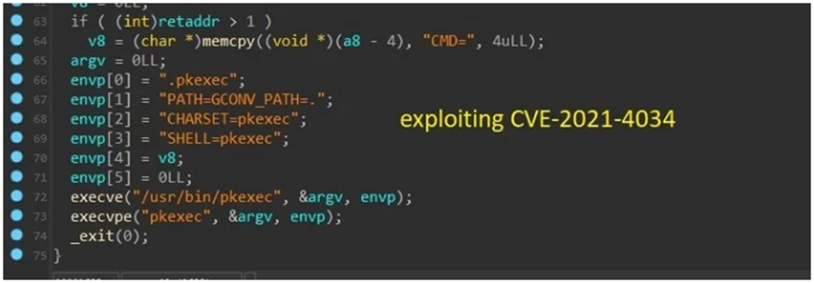

Mettle recoge un archivo ELF aún más pequeño que hace uso de las vulnerabilidades CVE-2021-4034 (PwnKit) y CVE-2021-3493 para realizar un escalado de privilegios y descargar la última fase del payload, un minero de crypto, y lo ejecuta desde el usuario root.

Exploit de PwnKit para realizar el escalado de privilegios (AT&T). Fuente.

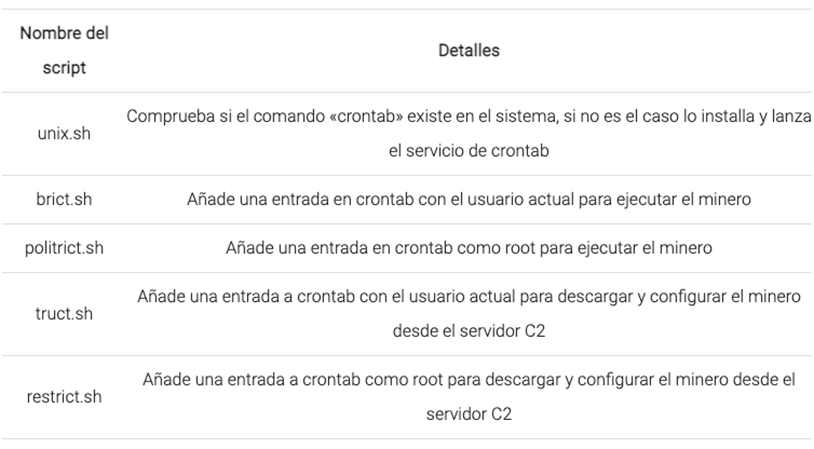

La persistencia para el crypto-miner se consigue descargando cinco scripts que añaden cuatro cronjobs, dos para el usuario root y otras dos para el usuario desde el que se realiza la infección inicialmente.

Los cinco scripts y sus respectivas funciones (AT&T). Fuente.

El uso de crontab es una forma muy eficiente de persistencia, así que todos los archivos descargados se eliminan posteriormente para evitar que se detecte el malware.

El crypto-miner usado es XMRig versión 6.17.0, que se centra en minar Monero, una criptomoneda orientada al anonimato y la intrazabilidad.

Esquema de la infección por fases del malware Shikitega (AT&T). Fuente.

Para reducir más aún la probabilidad de que el malware sea detectado, el equipo de Shikitega usa servidores cloud legítimos

para alojar su infraestructura de Command and Control (C2).

Esta elección supone un mayor desembolso y pone a los operadores en riesgo de ser perseguidos e identificados por las fuerzas del orden, pero ofrece más discreción de cara a los dispositivos comprometidos.

Solución

Los del equipo AT&T denuncian un aumento en la cantidad de malware orientado a Linux este año, haciendo hincapié en que los administradores de sistemas aseguren de mantener las actualizaciones de seguridad al día, usar EDR en sus endpoints y realizar copias de seguridad regularmente.

Referencias

¿Necesitas más información?

En Basetis tenemos una amplia experiencia en la creación de entornos seguros para minimizar riesgos y posibles vulnerabilidades en tu organización. ¡No dudes en contactarnos!

Imatge de Basetis

Foto de capçalera de Basetis

Comentaris